THM: Friday Overtime

- Platforme: TryHackMe

- Lien: Friday Overtime

- Niveau: Moyen

Après avoir lancé la VM fournie, nous nous connectons avec les identifiants ericatracy:Intel321!.

Who shared the malware samples?

Immédiatement après notre identification, nous trouvons un document intitulé Urgent: Malicious Malware Artefacts Detected.

L’auteur du document est Oliver Bennett.

Réponse : Oliver Bennett

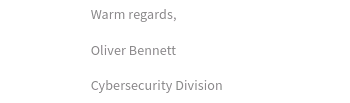

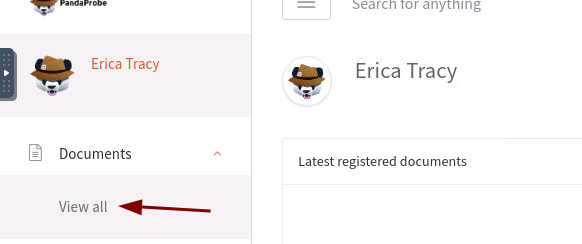

What is the SHA1 hash of the file “pRsm.dll” inside samples.zip?

Cliquez sur Documents puis sur View All.

Après avoir sélectionné le document Urgent : Artefacts malveillants détectés, vous trouverez le fichier samples.zip sur le côté droit.

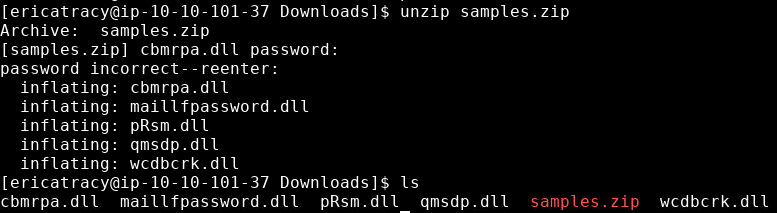

Téléchargez le fichier et extrayez-le, le mot de passe est Panda321!.

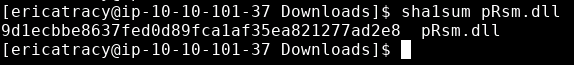

Nous calculons ensuite le hash de pRsm.dll.

sha1sum pRsm.dll

Réponse : 9d1ecbbe8637fed0d89fca1af35ea821277ad2e8

Which malware framework utilizes these DLLs as add-on modules?

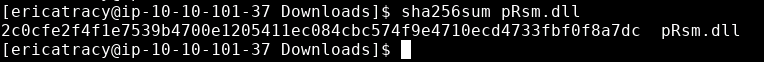

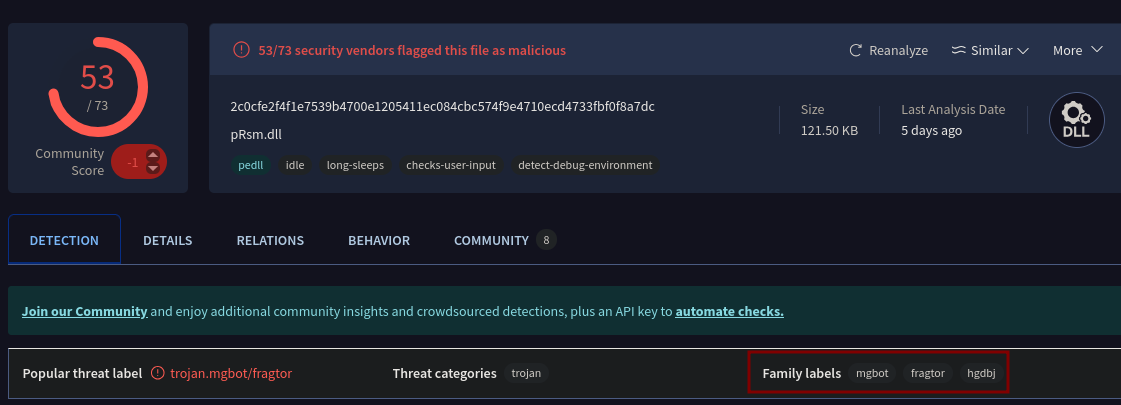

Avec le hash sha256 du fichier pRsm.dll, nous effectuons une recherche sur VirusTotal.

2c0cfe2f4f1e7539b4700e1205411ec084cbc574f9e4710ecd4733fbf0f8a7dc

Nous découvrons que le fichier est utilisé par des malwares de la famille MgBot.

Réponse: MgBot

Which MITRE ATT&CK Technique is linked to using pRsm.dll in this malware framework?

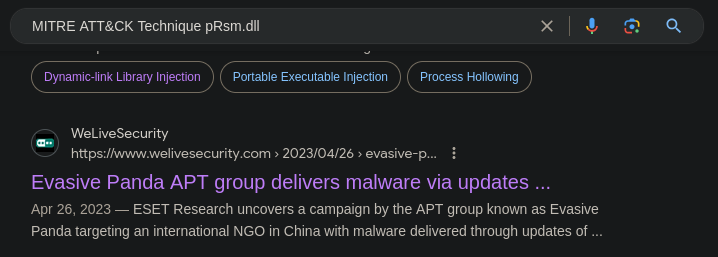

Une recherche google avec MITRE ATT&CK Technique pRsm.dll nous amène à cet article

.

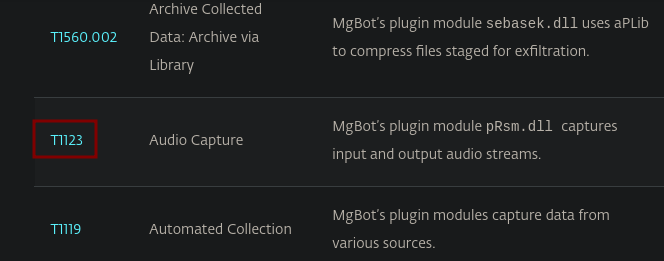

En recherchant pRsm.dll sur la page, nous trouvons que l’ID de la technique est T1123

.

Réponse: T1123

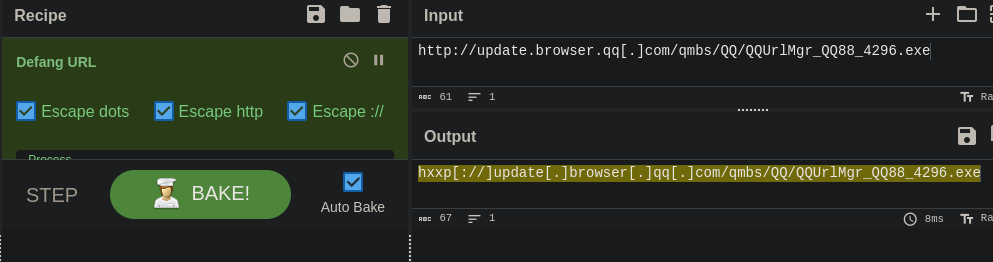

What is the CyberChef defanged URL of the malicious download location first seen on 2020-11-02?

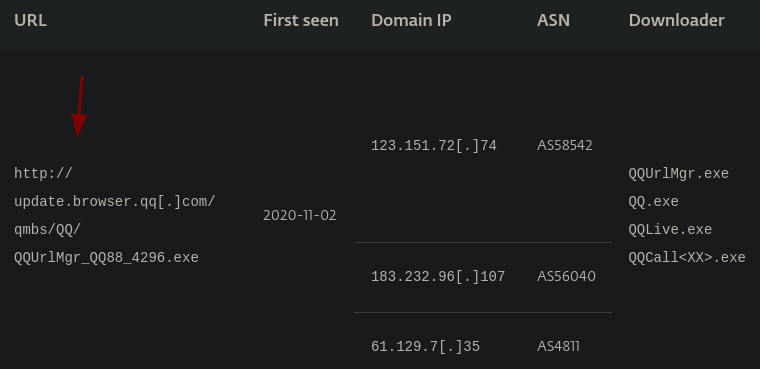

Sur la même page, nous trouvons un lien http://update.browser.qq[.]com/qmbs/QQ/QQUrlMgr_QQ88_4296.exe.

Sur cyberchef.org

, nous utilisons la recette defang URL pour obtenir l’URL valide.

Réponse: hxxp[://]update[.]browser[.]qq[.]com/qmbs/QQ/QQUrlMgr_QQ88_4296[.]exe

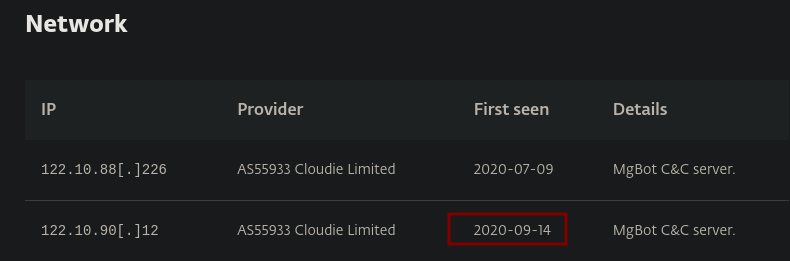

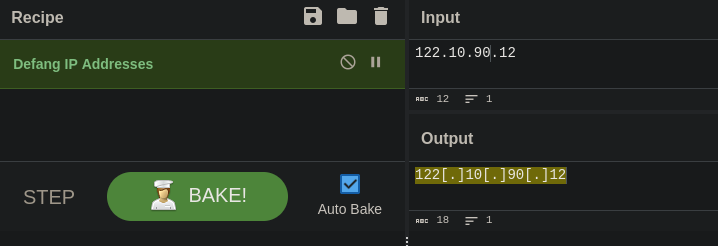

What is the CyberChef defanged IP address of the C&C server first detected on 2020-09-14 using these modules?

Dans la section Réseau, nous trouvons une adresse IP pour la date spécifiée.

Avec cyberchef, nous obtenons l’adresse IP modifiée avec la recette Defang IP addresses.

Réponse: 122[.]10[.]90[.]12

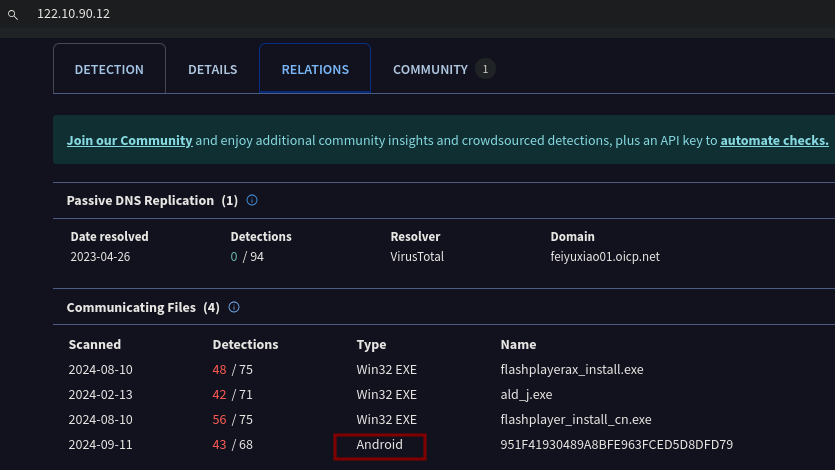

What is the SHA1 hash of the spyagent family spyware hosted on the same IP targeting Android devices on November 16, 2022?

Sur VirusTotal, nous recherchons 122.10.90.12 et consultons la section Relations.

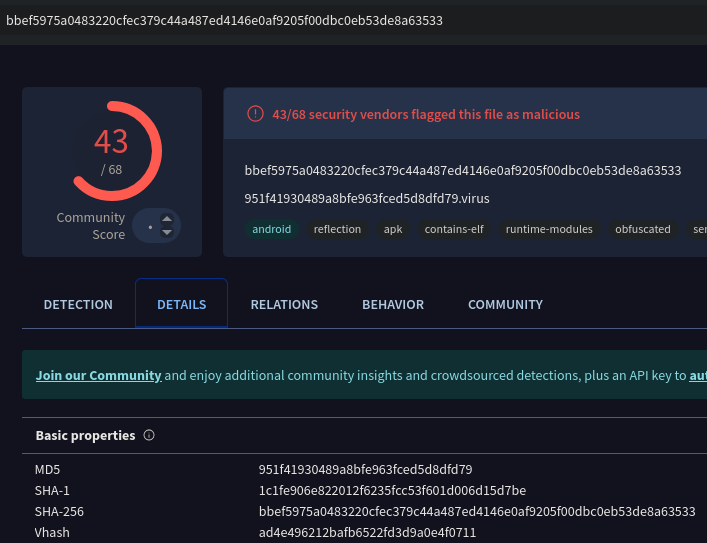

Nous recherchons ensuite 951F41930489A8BFE963FCED5D8DFD79 et sous Details nous trouvons le hash SHA1.

Réponse: 1c1fe906e822012f6235fcc53f601d006d15d7be